La inteligencia de amenazas es sin lugar a dudas uno de los pilares que demarcan el panorama de la gestión de procesos de seguridad en la actualidad. La premisa de poder extender los límites de la visibilidad organizacional no solo para prevenir, sino también para predecir los incidentes que tienen mayor probabilidad de materializarse es una capacidad que las instituciones líderes intentan constantemente mejorar.

En ámbitos gubernamentales, los grupos APT y otros actores de alto riego dedican meses o incluso años a destruir infraestructuras críticas, interrumpir operaciones y robar información confidencial perteneciente a gobiernos a lo largo del mundo. Estos peligrosos adversarios se adaptan mediante técnicas de evasión avanzadas para sobrepasar las medidas de protección y atacar una y otra vez los mismos objetivos.

La inteligencia de amenazas resulta crítica para hacer frente a tales agentes, e implica fundamentalmente la recopilación y distribución de información sobre las amenazas que ponen en peligro la integridad y confidencialidad de los diferentes departamentos institucionales. Esas amenazas deben identificarse y priorizarse para garantizar que el resultado del proceso de ciberinteligencia arrojará datos de valor a todos los stakeholders.

Honeykube combina la tecnología de aislamiento de los contenedores en Kubernetes para crear honeypots personalizados que pueden combinarse para replicar a la perfección la infraestructura gubernamental. De esta manera, es posible generar rápidamente un escenario de análisis idóneo para atraer actores maliciosos de alto perfil y entender qué estrategias están utilizando en contra de los activos de información.

Para realizar movimientos laterales, persistencia y manipulación de información, los grupos APT utilizan métodos sofisticados que aseguran cierto nivel de sigilo. Esto suele ser de vital importancia en infraestructuras críticas, donde mantener la presencia y control durante largos períodos de tiempo es determinante para el éxito de la campaña maliciosa. A diferencia de un sistema real donde puede resultar difícil separar los patrones anómalos dentro de los eventos normales del sistema, en una honeypot toda actividad se presume maliciosa, permitiendo visualizar de manera limpia y transparente el flujo de eventos.

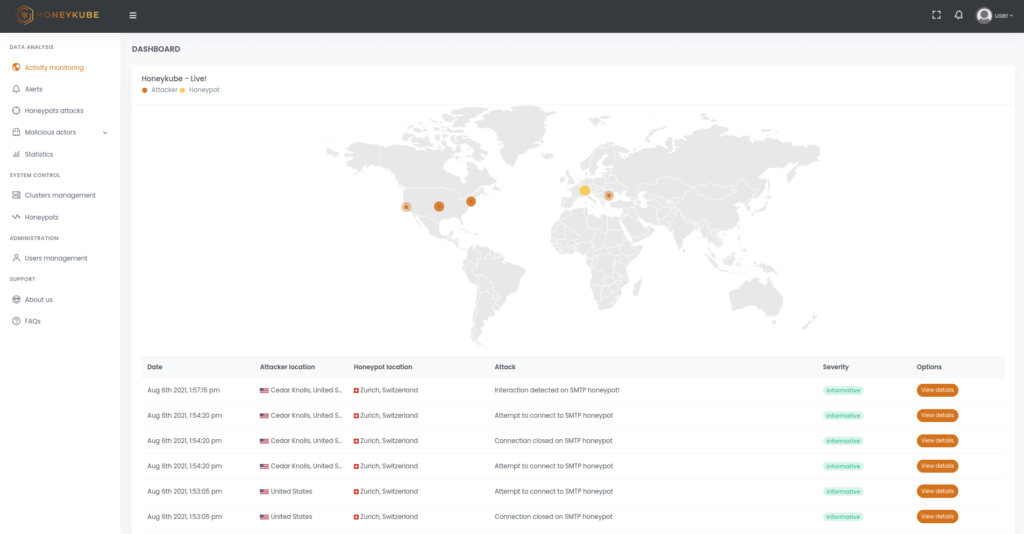

Imagen 1. Vista de ataques en tiempo real en Honeykube.

Gracias al hecho de que estas honeynets pueden ser altamente personalizables según cada caso, y debido a que resulta imposible para el atacante discernir si se encuentra en un sistema real o dentro de uno de nuestros honeypots, es el entorno ideal para analizar el desarrollo de campañas maliciosas en tiempo real. Mientras el atacante utiliza diferentes técnicas para intentar escalar permisos como la explotación de zero-days, la ejecución de malware o la realización de movimientos laterales hacia otros servicios, Honeykube permite registrar cada una de estas actividades mientras ocurren.

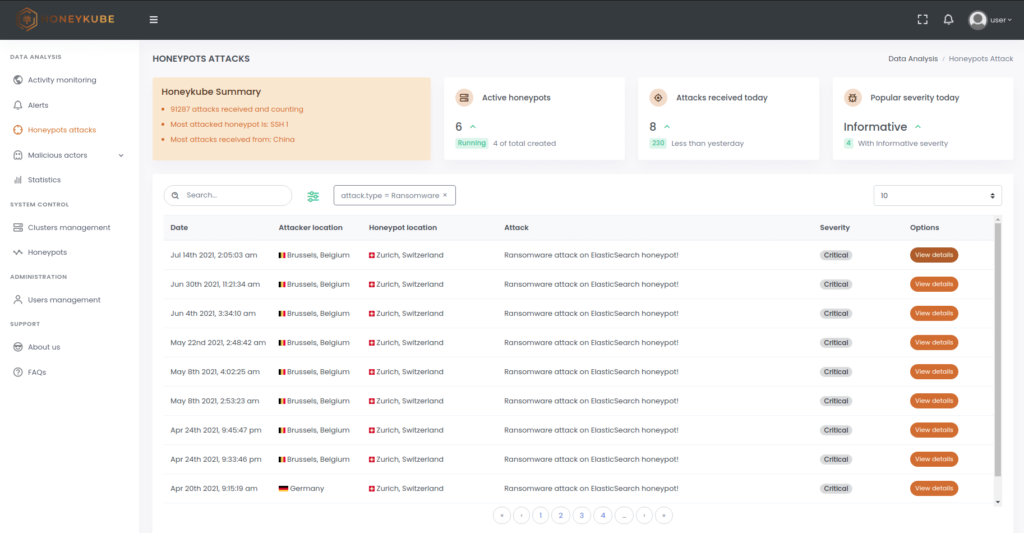

Imagen 2.Honeykube ofrece más de una decena de filtros para rápidamente encontrar los ataques de interés. Por ejemplo, podemos buscar los ataques de ransomware al filtrar por su tipo.

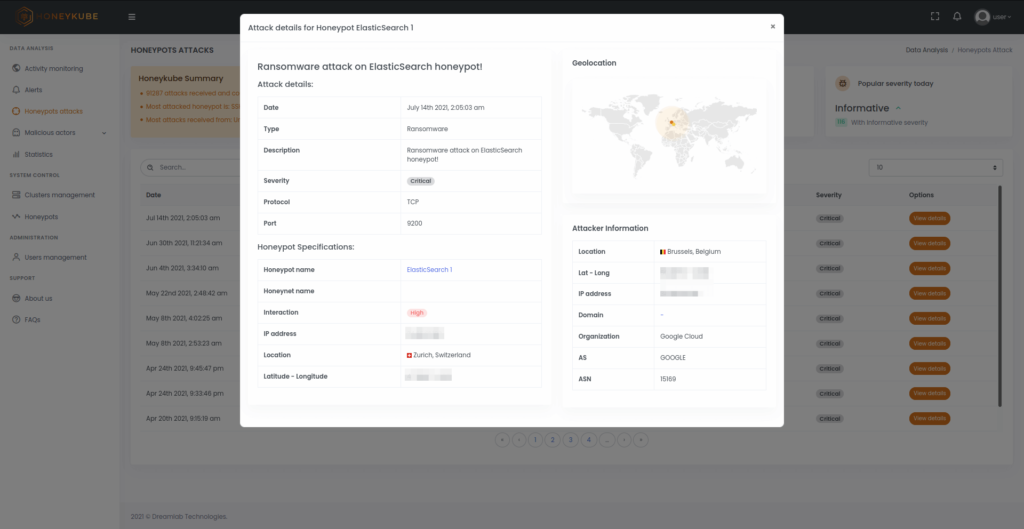

Imagen 3. Detalle de un ataque de ransomware, donde se observan datos de la acción maliciosa detectada, de la IP de origen y del honeypot que ha sido afectado.

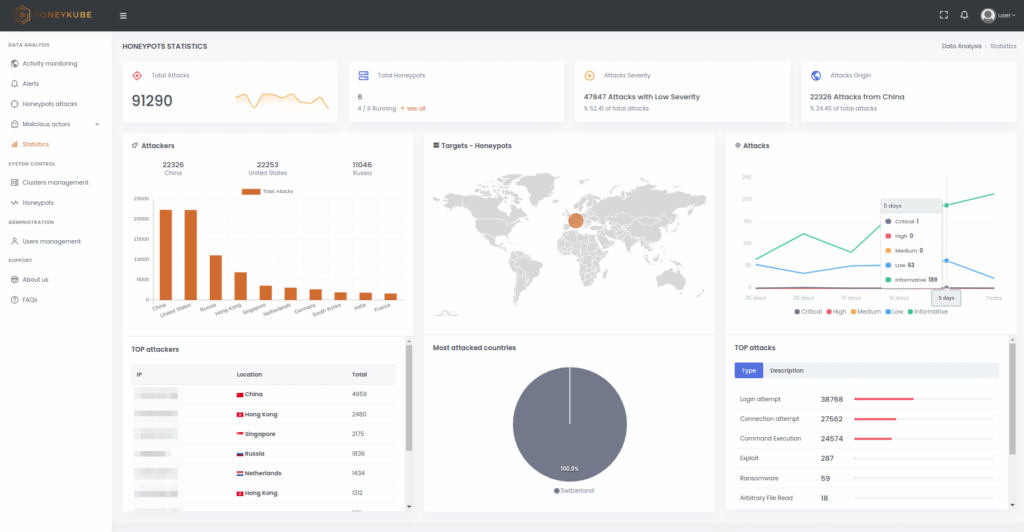

Honeykube permite a las autoridades visualizar en tiempo real los ataques que se están realizando sobre los diferentes clústeres de honeypots. Rápidamente es posible conocer cuáles son tipos de ataques más vistos, su severidad y país de origen, y cuáles son los servicios en los cuales los adversarios han demostrado mayor interés.

Imagen 4. Panel de estadísticas en HoneyKube.

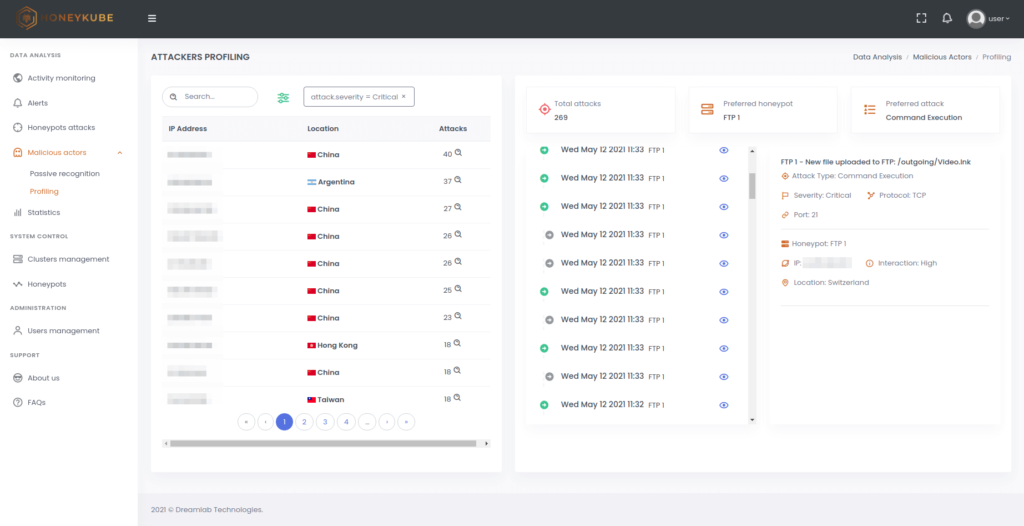

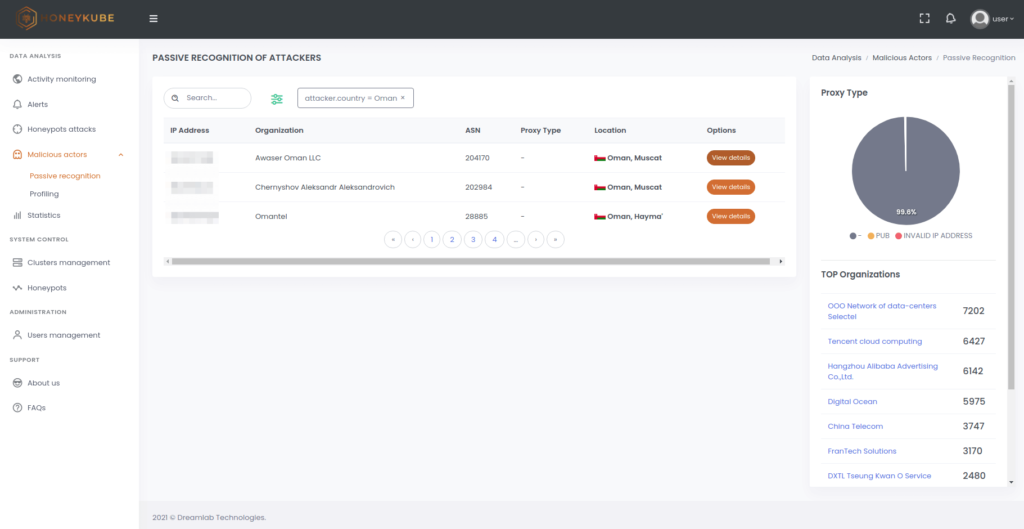

En la sección dedicada al perfilamiento es posible identificar aquellos atacantes que hayan demostrado real interés en los honeypots, separándolos de simples scripts exploratorios y brindando un resumen de sus interacciones con los diferentes servicios desplegados.

Imagen 5. Perfilamiento de los atacantes en Honeykube.

Imagen 6. Encuentre rápidamente los detalles de las conexiones maliciosas que las hneypots están recibiendo.

Realizar una evaluación de amenazas permite a las diferentes unidades organizacionales comprender y priorizar las amenazas clave y los grupos de actores detrás de ellas. Así, es posible comprender quién es probable que se dirija a la organización y cómo es probable que lo haga, proporcionando información vital para informar la estrategia de seguridad.

Claro que no solo las instituciones públicas pueden encontrar indicadores de compromiso vinculados a grupos APT, y la mera existencia de tales indicadores puede no ser prueba suficiente para demostrar que el sistema está en la mira de adversarios conocidos. De cualquier modo, la capacidad de detectar tales intentos para determinar cómo se circunscriben en la agenda geopolítica vigente serán clave al momento de reforzar la estrategia de seguridad en pos de la protección nacional.