Honeykube se diferencia de las demás soluciones del mercado por su increíble capacidad de adaptación, versatilidad para recrear todo tipo de infraestructuras informáticas, y dificultad de detección desde el punto de vista del atacante. A continuación, conoce parte de la tecnología que potencia nuestras soluciones de ciberinteligencia de amenazas.

Los contenedores en el mundo informático no son una herramienta novedosa. Naturalmente, la idea de poder contener la ejecución de una muestra de código malicioso para poder estudiar su comportamiento resulta especialmente atractiva en el ámbito de la seguridad de la información. Desde la aplicación de este principio en entornos de sandboxing, máquinas virtuales, honeypots, o infraestructuras en la nube, los analistas han utilizado la capacidad de aislar la ejecución de procesos tanto para proteger los activos de información como para estudiar el comportamiento de los atacantes.

El panorama de los contenedores ciertamente ha tomado un nuevo curso desde la expansión en popularidad de Docker y Kubernetes. En los últimos años, Kubernetes ha moldeado la escena de las infraestructuras cloud, volviéndose la plataforma insignia en la administración de entornos en la nube mediante robustas capas de aislamiento y herramientas de fácil y versátil manejo de contenedores.

Diseñado con la idea de generar despliegues estables y mantener alta disponibilidad en sistemas complejos, proveyendo robustas capas de aislamiento y mecanismos para enlazar contenedores en estructuras complejas, compatible con diversos cloud providers que permiten la implementación de contenedores alrededor del mundo, y ofreciendo una plataforma para ejecutar una infinidad de servicios, Kubernetes resultó el mejor aliado para diseñar nuestras soluciones de honeynets on-demand que permiten el análisis de amenazas en tiempo real.

Combinando la tecnología de contenedores y las mejores ventajas de los honeypots tradicionales, Honeykube permite diseñar servicios con diferentes grados de personalización y niveles de interacción, especialmente diseñados para cumplir con los requerimientos de su empresa.

Por un lado, nos encontramos con honeypots de baja interacción. Estas permiten al atacante interactuar de manera limitada con el sistema operativo, usualmente emulando un subconjunto pequeño de protocolos y funciones. Este tipo de honeypots es fácilmente identificable, ya que no brinda la posibilidad al atacante de perpetrar ataques complejos, como la explotación de zero-days, la ejecución de malware o la realización de movimientos laterales hacia otros equipos. Sin embargo, poseen numerosas ventajas: son rápidas de desarrollar, fáciles de mantener, requieren menor cantidad de recursos y pueden servir para identificar actividad maliciosa exploratoria sobre la red.

En el otro extremo, tenemos honeypots de alta interacción que ponen al servicio del atacante sistemas reales en forma de señuelo. En este caso, ya no se trata de una mera emulación, sino de un honeypot que permitirá al atacante explorar el abanico completo de herramientas para intentar comprometer y asegurar la persistencia en el sistema. Cualquier intento de conexión, explotación, ejecución de malware, escalamiento de privilegios, movimiento lateral, exfiltración de información, etcétera, será registrado, permitiendo al analista generar un perfil completo del comportamiento del atacante. Aunque estos honeypots conllevan mayor tiempo de desarrollo y consumen más recursos, sus ventajas son enormemente superiores en el perfilamiento de los riesgos a los que está sujeta la organización

Entre los honeypots de baja y alta interacción, existe todo un espectro de sistemas señuelo con diferentes grados de interacción que permiten emular de manera más profunda ciertos servicios y tecnologías, pudiendo servir para analizar el comportamiento de los atacantes ante vulnerabilidades específicas. La versatilidad en el uso de contenedores realmente deja el límite de la imaginación como la última frontera.

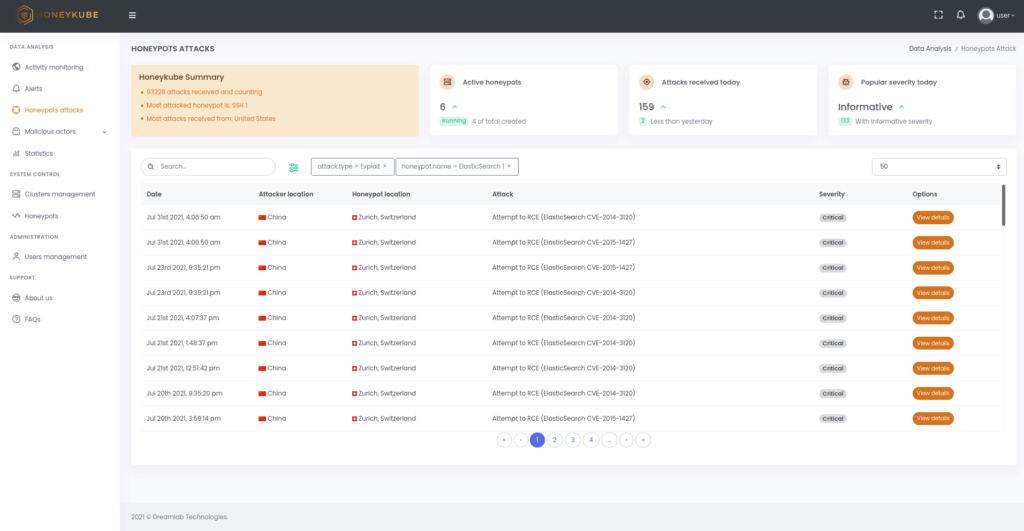

Imágen 1. Honeykube ofrece más de una decena de filtros para rápidamente encontrar los ataques de interés. Por ejemplo, podemos filtrar por tipo de ataque y honeypot afectado.

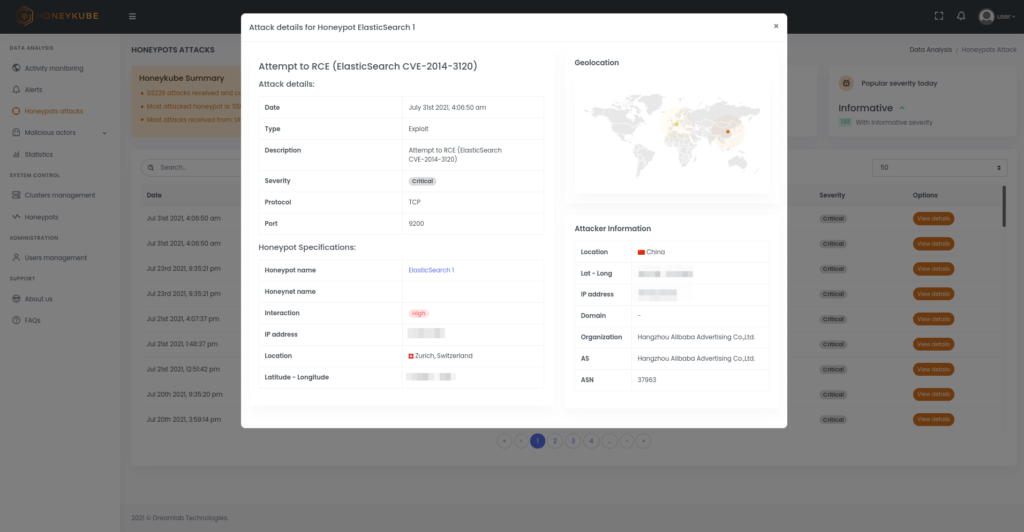

Imágen 2. Detalle de un ataque crítico, donde se observan datos de la acción maliciosa detectada, de la IP de origen y del honeypot que ha sido afectado.

La real flexibilidad de Honekube reside en el hecho de que, si puede correrse en un contenedor, puede convertirse en un honeypot. Servidores web, de archivos, de bases de datos, dispositivos de red, sistemas industriales, equipos médicos y de IoT… la lista es interminable. A decir verdad, los recursos de los que se cuente en cuanto al tiempo de desarrollo y costo de mantenimiento serán los verdaderos limitantes a la hora de diseñar honeypots.

Más aún, la flexibilidad que Kubernetes ofrece para combinar diferentes contenedores y así crear complejas infraestructuras permite crear entornos de análisis para detectar y estudiar ataques avanzados, pudiéndose replicar de manera exacta la infraestructura corporativa y obtener un claro panorama de cuáles son lo vectores de explotación más utilizados por los atacantes para intentar comprometer nuestros sistemas, para luego poder reforzar las medidas de protección implementadas acorde a los comportamientos observados en los casos de estudio.

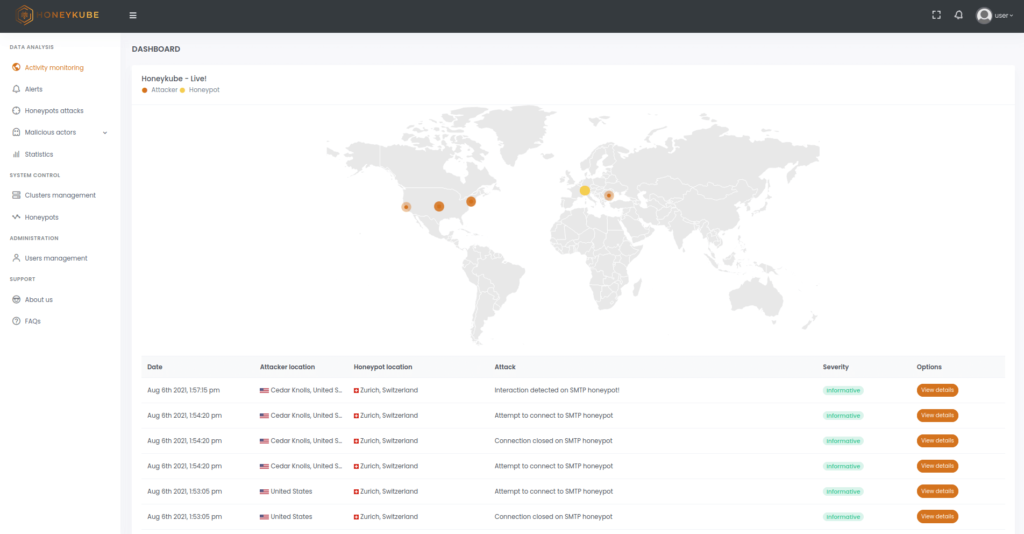

Imágen 3. Vista de ataques en tiempo real en Honeykube.

Mediante una robusta arquitectura cloud soportada por Google Cloud Provider, Honeykube permite desplegar honeynets en diferentes países, según la industria, ubicación geográfica de los centros de operaciones, o región que resulte de interés a los analistas. También es posible gestionar instalaciones locales o basadas en otros proveedores cloud según la organización así lo requiera.

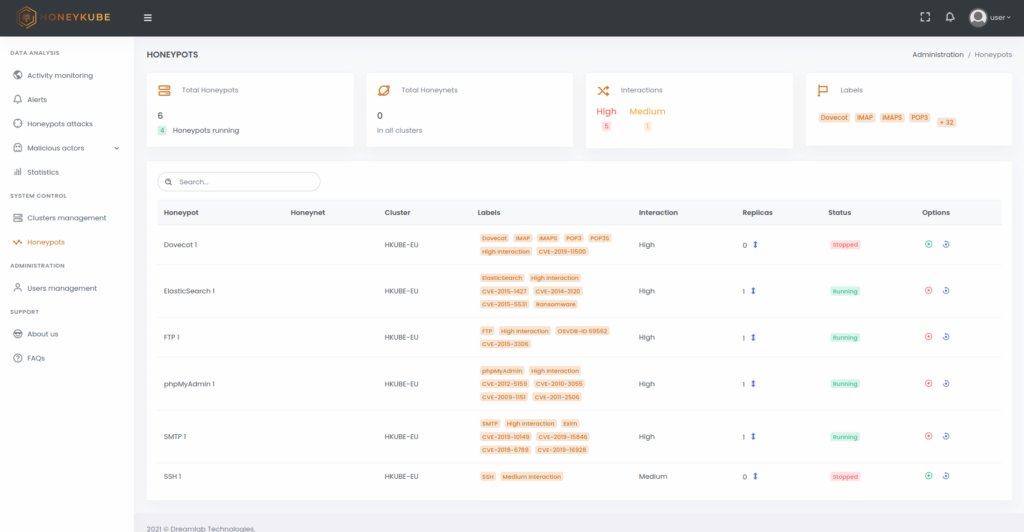

Imágen 4. Iniciar, detener y restaurar honeypots es muy sencilllo desde el panel de control de Honeykube.

Aprovechando la facilidad que los contenedores ofrecen a la hora de desplegarse, Honeykube permite poner en marcha, detener o restaurar honeypots con un solo clic, permitiendo eliminar cualquier rastro de actividad maliciosa en un entorno comprometido y dejándolo rápidamente disponible para un nuevo ataque.

Por todo lo anterior, Honeykube resulta un activo decisivo en la recopilación, distribución y presentación de información sobre las amenazas clave y los adversarios que las impulsan, facilitando y reduciendo el tiempo de análisis en procesos de ciberinteligencia, y brindando información crítica para la mejora del sistema de seguridad.