En los últimos años, la cantidad, diversidad y complejidad de códigos maliciosos se ha acrecentado de manera notoria. Impulsado aún más por el reciente aumento del teletrabajo, los atacantes han reforzado su apuesta por el desarrollo de campañas dirigidas a importantes blancos corporativos. La cantidad de nuevas muestras de malware que llegan cada día a los laboratorios de análisis supera los cientos de miles, mientras nuevas herramientas son incluidas en el repertorio de metodologías utilizadas por los atacantes.

Sumado a los siempre presentes exploits zero-day, nuevas técnicas de ejecución maliciosa del tipo fileless mediante binarios y scripts comúnmente denominados “living off the land” suman más complejidades a la hora de anticipar y detectar campañas dirigidas. La capacidad de monitorear y rápidamente visualizar comportamientos anómalos dentro del sistema nunca antes ha sido tan importante. Simultáneamente, la adopción de una postura proactiva que no solo se limite a analizar los incidentes de seguridad sino que haga foco en la ciberinteligencia de amenazas se vuelve fundamental en un contexto donde entender el ecosistema de actores maliciosos en los que el sistema objetivo está inmerso será crítico para la protección de los activos de información.

El auge de nuevas herramientas como MITRE ATT&CK entre investigadores de todo el mundo no hace más que dejar en evidencia la dirección en la cual evolucionan los procesos de gestión de la seguridad. La posibilidad de poder correlacionar técnicas y tácticas observadas en los incidentes de seguridad con APT específicos, regiones geográficas e industrias se vuelve un mecanismo que no solo nos permite prevenir ataques, sino también predecir probables cursos de intentos de explotación a las propias redes.

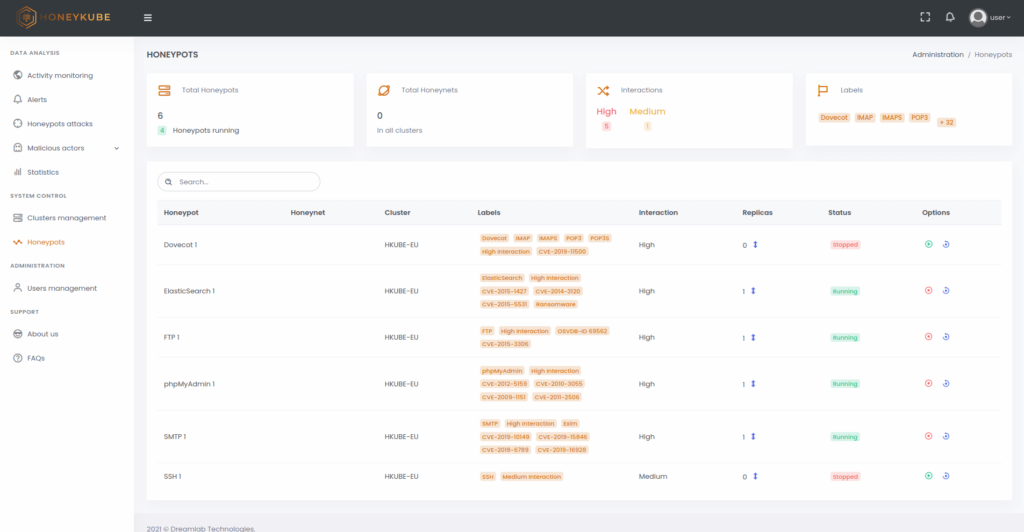

Honeykube fue diseñado con la ciberinteligencia en mente. Combinando las mejores características de los honeypots tradicionales y todo el potencial de los contenedores en Kubernetes, nuestra solución permite implementar rápidamente honeynets con diferentes niveles de interacción capaces de representar a la perfección la infraestructura corporativa. Aprovechando las ventajas de los entornos cloud, es posible iniciar, detener y restaurar honeypots en diferentes países a lo largo del mundo con un solo clic.

Imagen 1. Iniciar, detener y restaurar honeypots es muy sencilllo desde el panel de control de Honeykube.

Nuestra solución fue creada para organizaciones o analistas independientes que deseen entender en profundidad los tipos de ataques a los que pueden verse sujetos servicios o infraestructuras específicos, y el perfil de los actores detrás de ellos. La versatilidad de la tecnología detrás de Honeykube permite no solo recrear la infraestructura corporativa, sino también registrar intentos de conexión, explotación de vulnerabilidades, ejecución de malware, escalamiento de privilegios, movimiento lateral, exfiltración de información, o cualquier otra acción que el atacante realice dentro del equipo.

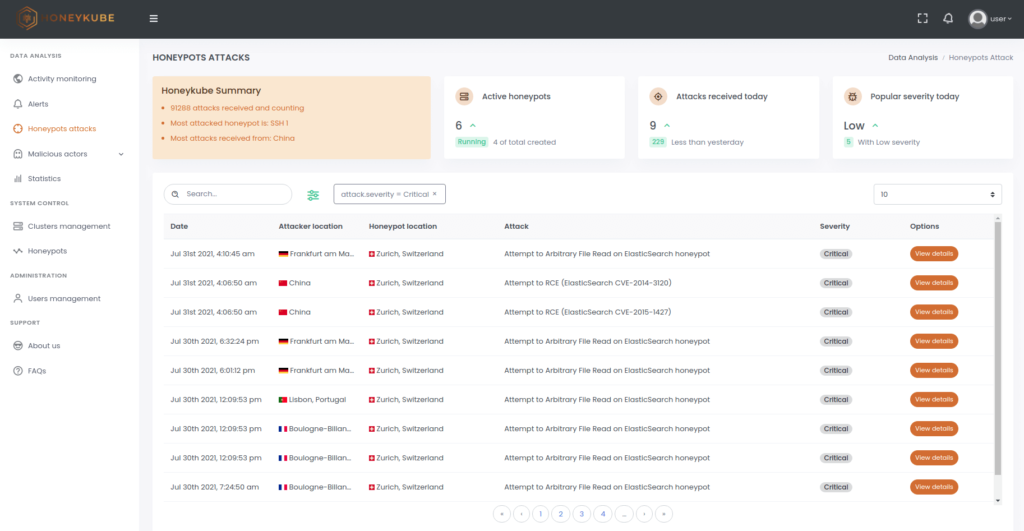

Imagen 2. Honeykube ofrece más de una decena de filtros para rápidamente encontrar los ataques de interés. Por ejemplo, podemos buscar los ataques críticos al filtrar por severidad.

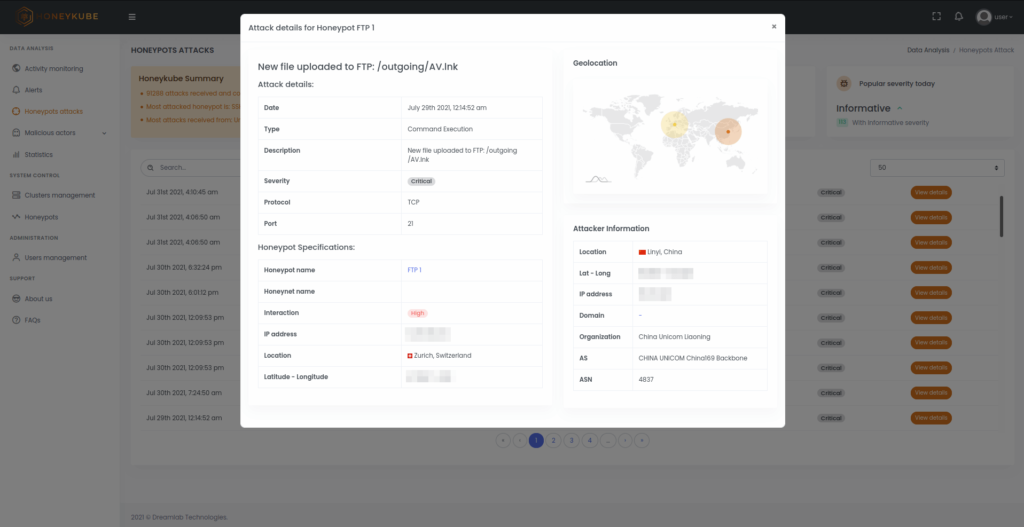

Imagen 3. Detalle de un ataque crítico, donde se observan datos de la acción maliciosa detectada, de la IP de origen y del honeypot que ha sido afectado.

La capacidad de personalizar los servicios de cada honeypot para simular con mayor veracidad un sistema real, sumado a la posibilidad de usar honeypots de alta interacción construidas con base en servicios ejecutados de forma aislada dentro de contenedores que aparentan completamente legítimos desde la perspectiva del atacante, favorece la creación de un entorno de análisis que permite aumentar la probabilidad de rápidamente atraer actores maliciosos de interés.

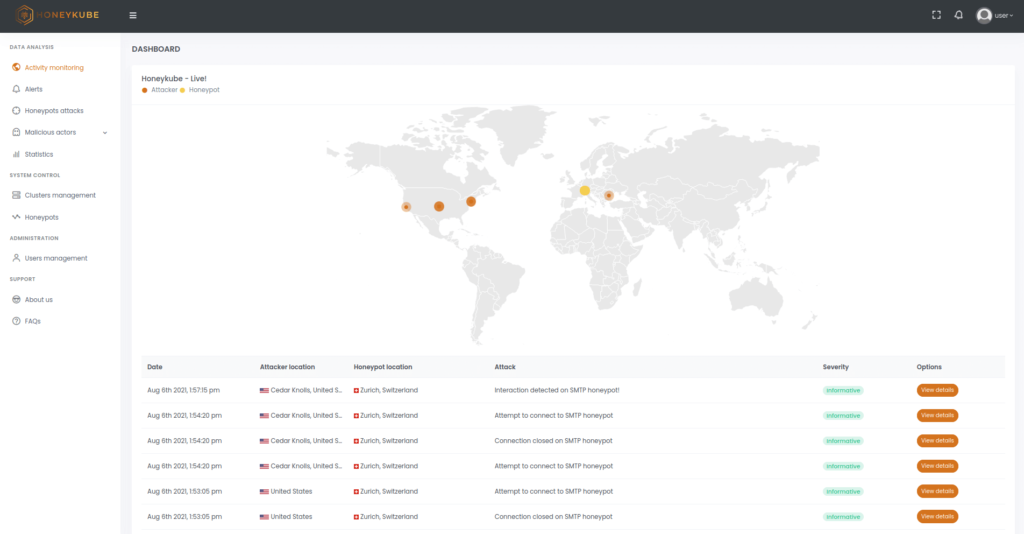

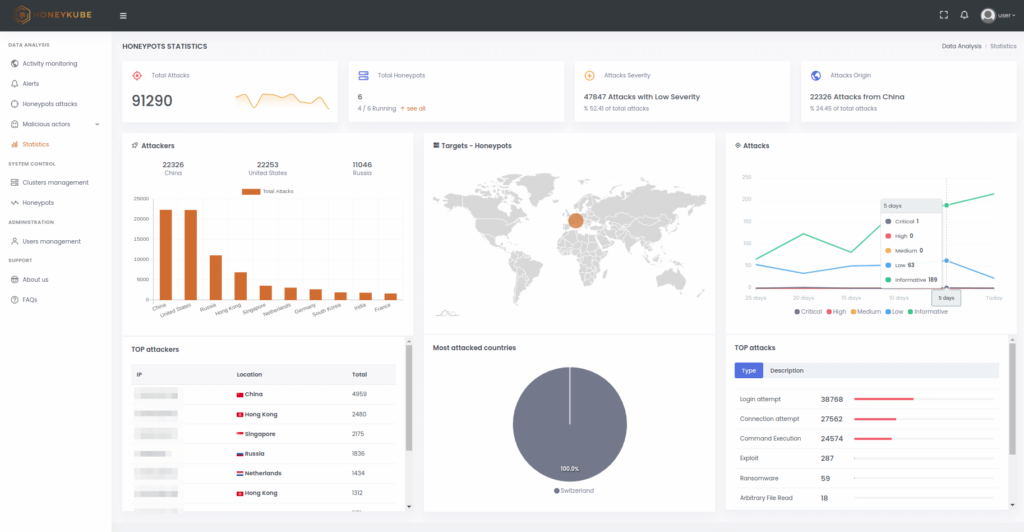

Honeykube cuenta con un dashboard donde el analista podrá visualizar en tiempo real los ataques que se están realizando sobre los diferentes clústeres de honeypots, junto a otras estadísticas como los tipos de ataques más vistos, la severidad de estos y su origen, los servicios más atacados, entre otras.

Imagen 4. Vista de ataques en tiempo real en Honeykube.

Imagen 5. Panel de estadísticas en Honeykube.

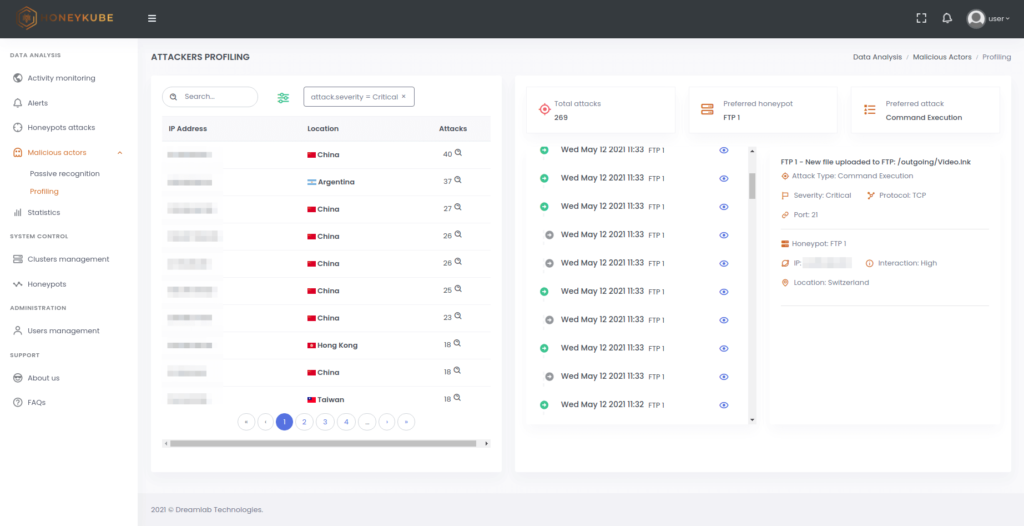

Además, la sección de perfilamiento permitirá rápidamente identificar aquellos atacantes que hayan demostrado real interés en los honeypots, separándolos de simples scripts exploratorios y brindando un resumen de sus interacciones con los diferentes servicios desplegados.

Imagen 6. Perfilamiento de los atacantes en Honeykube.

En resumen, Honeykube es una herramienta de ciberinteligencia que permite monitorear en tiempo real cómo los atacantes despliegan técnicas, tácticas y procedimientos contra una red de honeypots personalizada que replica la infraestructura objetivo. De esta manera, es posible conocer rápidamente el perfil del adversario, su geolocalización, qué busca y cuáles son sus estrategias, para luego reforzar de manera adecuada la seguridad de su infraestructura real.